با سلام خدمت آرسسی های عزیز!!! در این مقاله با FSMO ها آشنا خواهیم شد. FSMO که مخفف Flexible Single Master Operations است، از نقش هایی تشکیل شده است که در بردارنده برخی وظایف مهم و اساسی در اکتیودایرکتوری است.

در این مقاله میخواهیم وارد بحث عملی FSMO ها شده و نحوه دیدن و منتقل کردن آنها در Active Directory را به خدمت شما دوستان عزیز ارائه دهم. قبل از آن به طور مختصر به معرفی عملکردشان خواهم پرداخت.

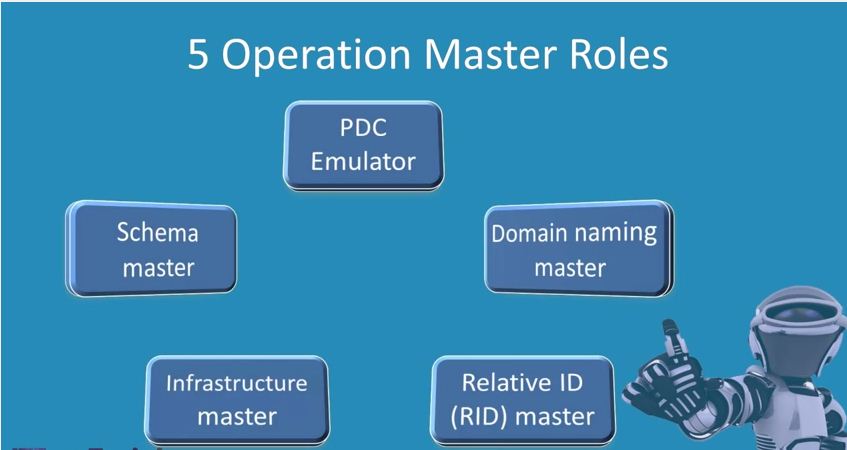

FSMO ها در بردارنده 5 نقش در اکتیودایرکتوری است که 3 تای آنها Per Domain و 2 تای آنها Per Forest میباشند:

Per Domain: PDC Emulator Relative ID Master Infrastructure Master Per Forest: Schema Master Domain Naming Master

(PDC Emulator (Primary Domain Controller Emulator:

این نقش که در سال 2000 معرفی شد و در ویندوز NT دارای نقش اساسی بود اما امروزه در کار نبودن ویندوز NT به معنای از کار افتادن PDC Emulator نیست. اتفاقا این نقش یکی از نقش های اساسی در دامین مطرح میشود که نبود یا از کار افتادن آن می تواند آسیب های جبران ناپذیری در اکتیو دایرکتوری را ایجاد کند. از وظایفی که اکتیو دایرکتوری بر عهده دارد عبارت است از:

- PDC Emulater وظیفه ی Synchronize کردن زمان در اکتیو دایرکتوری را برعهده دارد. به عبارتی PDC Emulator ،root time سرور محسوب میشود که زمان کلیه کامپیوترهای فارست ( که از سیستم عامل ویندوز استفاده میکنند ) را یکسان میکند و اگر نباشد یا به درستی کار نکند پروتکل Kerberos قادر نخواهد بود عملیات احراز هویت را به درستی انجام دهد و در نهایت کاربران نمیتوانند به شبکه و دامین لاگین کنند.

- کلیه پالسیهای اعمال شده در Group Policy دامین را در سطح فارست replicate میکند. زمانیکه یک GPO ساخته میشود در پوشه sysvol قرار میگیرد و این پوشه محتویات خود را با PDC Emulator به اشتراک میگذارد. از این رو به محض اینکه در یکی از دامینهای فارست GPO ایی ساخته شود و یا تغییراتی در آن اعمال شود، کلیه اطلاعات آن در اختیار PDC قرار میگیرد و PDC آن را با دیگر دامینهای سطح فارست Replicate میکند. در نهایت در صورت عدم کارکردن یا نبود این رول، دامینهای سطح فارست از حال و تغییرات یکدیگر بی اطلاع میمانند.

- مدیریت پسوردها و مسئولیت account lockout ها بر عهده PDC Emulatorاست . در صورت عوض شدن پسوردها ،آنها را در سطح فارست replicate میکند و بررسی میکند که پالسی های مربوط به account lockout اعمال میشود یا خیر.

- وظیفه ی برقراری هماهنگی در میان تراستهای خارجی یا external trust را برعهده دارد.

- ثبات و سازگاری DFS را بررسی و چک میکند.

همانطور که ملاحظه کردید این رول نقش بسزایی در فارست ایفا میکند،از اینرو دامینی که این رول یا نقش را در بر دارد بسیار حائز اهمیت است.

Relative ID Master:

کلیه آبجکتهایی که در سطح اکتیودایرکتوری تولید میشوند بر اساس SID یا Security Identifier در سطح دامین فعالیت میکنند. SID یک شناسه منحصر به فرد است که هر آبجکت در سطح دامین یا فارست با استفاده از این شناسه منحصر به فرد شناسایی و در نهایت فعالیت میکند. درست مانند شماره ملی افراد در جامعه. به صورت کلی این شناسه های منحصر بفرد در دو سطح تعریف میشوند:یکی در سطح دامین و دیگری در سطح جهان.به شناسه ی منحصر بفرد در سطح دامین SID و به شناسه ی منحصر بفرد در سطح جهان GUID یا Global Unique Identifier میگویند.خوب بدیهی است که در هر دامین یک نفر باید مسئولیت ایجاد این SID ها را برعهده بگیرد.چرا که کلیه ی تنظیمات امنیتی و غیر امنیتی در سطح دامین یا فارست بر روی این SID ها اعمال میشود،در صورت ایجاد خلل یا مشکلی در تولید SID ها یا یکسان بودن آنها ممکن است دردسرهای بزرگی ایجاد شود ( تصور کنید که 2 نفر دارای کد ملی مشترک باشند،در این صورت کلیه ی اسناد آنها در هر اداره یا سازمانی دچار میکل خواهد شد ! ). RID Master مدیریت و مسئولیت SID ها در سطح دامین را برعهده گرفته است.این نقش (در طول حیات شرافتمندانه خویش ! ) SID تولید میکند و در اختیار دامین قرار میدهد تا در صورت ایجاد آبجکتهای جدید،مشکلی ایجاد نشود یا تشابه SID ی در سطح دامین نداشته باشیم.

پایان بخش نخست …